近年では、製造業のスマート化が進んでおり、ITシステムやAI・IoT機器を導入する企業が増えています。しかし、これらを有効活用するためにはインターネットの利用が必須であり、同時にサイバー攻撃などのセキュリティリスクが高まります。安全にビジネスを継続するためには、サイバーセキュリティリスクを把握しなければなりません。

この記事では、製造業の工場におけるサイバーセキュリティリスクについて解説します。

目次

製造業を狙ったサイバー攻撃は増加傾向にある

世界的に影響があるIBMのセキュリティ機関であるX-Forceは、セキュリティインシデントの調査を毎年まとめています。この「X-Force脅威インテリジェンス・インデックス2022」によると、2021年に最も攻撃対象になった業界は「製造業」でした。2021年のサイバー攻撃のうち、製造業を狙った攻撃は23.2%を占めています。

攻撃手法では、ランサムウェアが最も多く、製造業への攻撃の23%を占めています。

製造業で使われるOTとセキュリティリスク

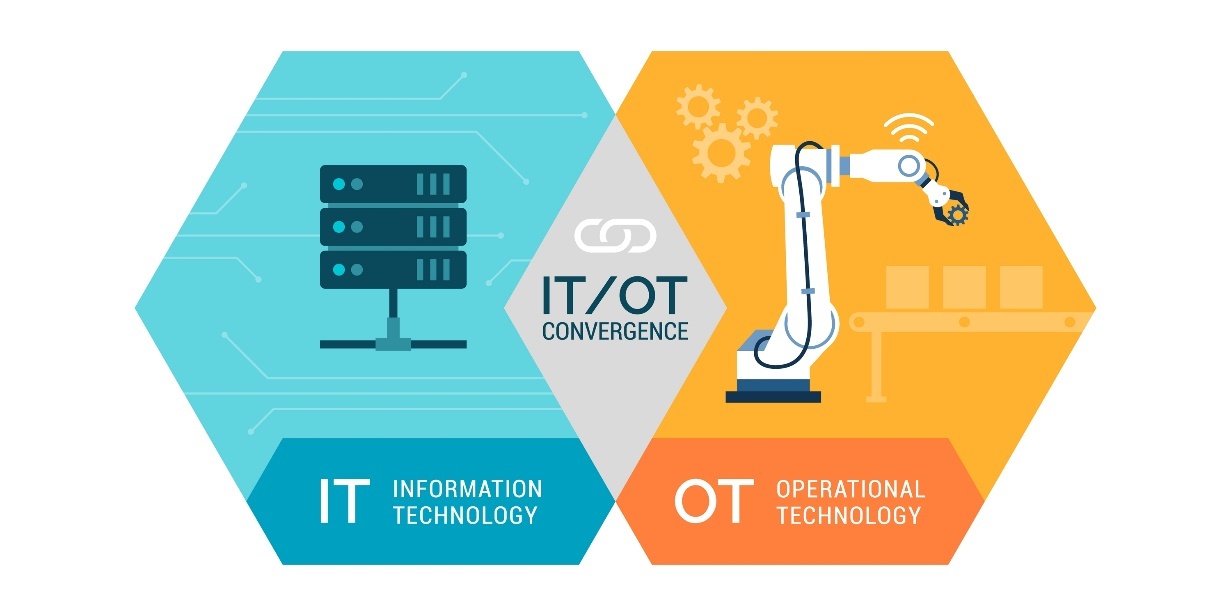

製造業の工場では、生産システムや産業機械の制御システムなどの活用が多く、これらの運用技術は「OT(Operational Technology)」と呼ばれています。従来のサイバー攻撃は、インターネットに接続されたIT(Information Technology)が主な対象であり、OTへの攻撃は多くありませんでした。

というのも、従来の製造業の制御システムの多くは工場内だけで使われていたため、インターネット接続がありませんでした。そのため、外部からの攻撃の侵入口がないことから、特別なセキュリティ対策は不要だと考えられていました。

しかし、X-Forceの同調査によると、2021年にOTに接続された組織(エンジニアリング、鉱業、公益事業、石油・ガス、運輸、製造業)で発生したセキュリティインシデントの61%を製造業が占めています。さらに、OTに接続されている組織への攻撃の36%が、ランサムウェアによるものでした。

製造業へのサイバー攻撃の被害が大きくなった背景・経緯

ひと昔前の製造業の工場では、製造ラインに配置された作業員が手作業によって製品を組み立てていました。やがて産業用ロボットが登場し、またITシステムを活用するようになり、人の手を必要としない作業工程が増えてきました。

近年では、さらに使用されるテクノロジーが発展しており、工場ではAIやIoTなどの先端技術が使われるようになっています。そのため、工場の一部が完全に自動化しているケースも少なくないでしょう。これらの技術により省人化や作業の効率化が実現し、生産性が向上しています。さらに、人が危険な作業を行わなくて済むようになるなど、安全性も高まっています。

従来の製造業では、システムを利用する場合でも攻撃を受けるリスクから「外部と接続しないこと」が主な情報セキュリティ対策でした。しかし、IoTはインターネットと接続することで、データを収集し、遠隔で操作できるようにする技術です。

攻撃者はスマート化している工場のIoT機器などを標的にしており、重要なデータへの不正アクセス・マルウェア感染といった攻撃を行っています。これらの攻撃により、データの奪取や改ざんなどが起きたり、生産システムの稼働がストップしたりするため、大きな被害が発生します。

製造業で発生しやすいセキュリティリスク

スマート化が進む工場ではIoT機器の利用が多くなっているものの、使用するIoT機器は最小限の機能に抑えていることが多いようです。セキュリティ対策ソフトが機器に導入されていないケースもあるため、インターネットに接続したIoT機器を踏み台にして、制御システムや生産システムが攻撃されるのです。

つまり、IoT機器にも最低限のセキュリティ機能が求められており、また接続しているシステムのセキュリティも強化する必要があるでしょう。

他にも、工場内で古くから使用している制御システム・生産システムや、それらを操作するパソコンなどの端末は、システムを安定的に稼働させるためにOSなどのソフトウェアをアップデートしていないことがあります。

OS・ソフトウェアのアップデートは、新しい機能の追加以外にもセキュリティ対策の機能もあります。古い状態で使用しているとセキュリティホール(攻撃の標的となる欠陥)が生まれやすく、サイバー攻撃を受けやすくなるでしょう。

さらに、製造業は少子高齢化の影響を大きく受けており、工場内では年配の人が多く働いています。その中には、ITリテラシーが低い人もおり、パソコンなどのデバイスやシステムの操作を誤ることにより、セキュリティリスクが発生する可能性があります。

例えば、重要な情報を保存したパソコンやスマートフォンなどの端末を紛失することにより、情報漏えいが起きる可能性があります。他にも、外部から持ち込んだ端末を工場内のネットワークに接続することにより、ウイルスに感染する可能性もあるでしょう。これらのリスクを抑えるためには、管理体制を強化するなどの対策が必要になるでしょう。

業務効率とセキュリティ対策のバランスが重要

製造業がITシステムの導入やDXを推進する際、適切なセキュリティ対策を実施して重要な情報を守る必要があります。同時に以前から稼働している既存の設備のセキュリティを見直すことも重要です。特にIoT機器を追加することで外部との接続が生まれ、セキュリティの「穴」が生じる可能性があるため注意しなければなりません。

サイバー攻撃を受け被害が拡大した場合の損失は大きいため、適切なセキュリティ対策を実施する必要があります。

製造業を狙ったサイバー攻撃手法のトレンド

前述した通り、製造業を狙ったサイバー攻撃は増えており、適切な対策が求められています。ここでは、製造業を狙ったサイバー攻撃手法のトレンドをご紹介します。

ランサムウェア

ランサムウェアとは、マルウェアの1つであり、感染すると端末がロックされたりデータの暗号化が行われたりします。そのため、一時的にパソコンなどの端末が使えなくなり、暗号化を復号するための鍵と引き換えに金銭を要求するため「身代金要求型ウイルス」とも呼ばれます。

サプライチェーンに対する攻撃

製造業を狙った攻撃は1つの企業の工場に留まらず、近年ではサプライチェーンを標的にした攻撃も増えています。サプライチェーンには製造業以外にも、原材料を調達するための仕入れ業者や、商品を運ぶ物流業者、商品を販売する小売業者などが含まれます。近年では、これらのサプライチェーン全体を管理するシステムがあり、業務の効率化を図っています。

近年、増えているサイバー攻撃では、最終目標である大手企業を最初に狙うのではなく、サプライチェーンの中でもセキュリティ体制が脆弱である下請け企業やベンダーに対して攻撃を仕掛けます。また、大手企業の場合は、グループ企業の中でセキュリティが弱い企業が狙われることもあります。

実際に、これらのケースでは大企業の本社から距離があるほど、セキュリティの統制が取れていないことが多くあります。しかし、大企業のネットワークにアクセスしやすいことから被害を受けやすいのです。

この攻撃方法では、最初に下請け企業など攻撃を仕掛けやすい対象のネットワークに、メールやリモートアクセスなどの経路を用いて侵入し、そこから最終目標である大企業の機密情報を奪取するための攻撃を実行します。

実際に大企業の情報が漏えいするなどの被害の他に、ランサムウェアなどによってサプライチェーンの中の一部が影響を受け、稼働を停止してしまうことがあります。その結果、サプライチェーン全体の流れが止まるため被害が拡大しやすく、最終目標である大企業も打撃を受けてしまいます。

特に警戒の必要があるランサムウェアの詳細

ランサムウェアは一般的な個人用のパソコンのみの感染であれば、そこまで影響は大きくありません。しかし、生産システムなどの製造業における基幹システムを操作する端末が感染すると、システム全体がストップしてしまいます。

さらに、ランサムウェアの種類によっては自動的に感染が広がることもあります。生産関連の機器に感染が広がると生産業務に大きな影響を与えるでしょう。身代金を要求されて支払った場合、身代金の金額も合わせると被害は大きくなりやすいです。

このように甚大な被害が突発的に発生するため、経営リスクにも直結します。また、身代金の支払いに応じなかった場合は、窃取された機密情報を暴露されるなどと脅されることも少なくありません。身代金が支払われるまで、徐々に情報が公開されることもあり、「二重の脅迫」とも呼ばれています。

このように、営業停止のリスクと身代金のリスクがあるため、被害が大きくなってしまうのです。

世界で猛威を振るったランサムウェアの種類

ランサムウェアの種類は多く、それぞれ特徴が異なります。中には世界的に大きな影響を及ぼしたものもあり、それらの特徴を把握することも適切なセキュリティ対策のために重要です。また、今後も新しいランサムウェアが登場する可能性は高く、一度対策を講じるだけではなく、継続的な警戒が必要になるでしょう。

・WannaCry

WannaCryは、経済産業省の「産業分野におけるサイバーセキュリティ政策」でも紹介されているマルウェアです。その資料によると、2017年に少なくとも世界150ヵ国において、Windowsの脆弱性を狙った攻撃が行われました。日本には欧州の企業からサプライチェーンを経由して持ち込まれ、感染が拡大しました。

WannaCryはランサムウェア単体ではなく、自己複製機能により他のシステムに拡散するワームの要素も持っています。ランサムウェアによってデータを暗号化して身代金を要求し、さらにワームの機能により、自動的に感染を広げていくのです。そのため、社内だけでなく社外にも大きな影響を及ぼします。WannaCryは自動的に感染を拡大する機能により世界中に広まり、猛威を振るいました。

感染が拡大する際は、ワーム自身がIPアドレスを自動生成し、インターネット通信を介して次に侵入するPCを見つけて感染、この流れを繰り返すことで一気に広まります。また、感染するとデータは170種類以上の方法で暗号化され、業務用ソフトウェアなども使えなくなります。

・Emotet

Emotetは、2014年頃から2021年にかけて世界中で猛威を振るいました。しかし、欧州刑事警察機構(ユーロポール)が2021年1月、Emotetネットワークの情報基盤への侵入に成功し、制圧したことで脅威が解消したとされていました。しかし、2021年11月に活動が再開したといわれています。

Emotetは一般的なウイルスなどと同様に、不審なメールに添付されており、PCなどのデバイス上で展開することで感染します。また、このときにマクロを含むWord・Excelなどのファイルがメールに添付されており、さまざまな相手に対して大量にばらまかれる点も特徴です。

まず、マルウェアと知らずにメールの添付ファイルを展開すると、メールのアカウントやパスワード、アドレス帳などの情報が抜き取られます。その結果、新しい標的のリストが完成し、既にやり取りがあるアカウントからウイルスを送れるようになる仕組みです。

メールでやり取りしている取引先や顧客の情報が漏えいすることになり、感染が拡大するだけでなく、損害賠償請求、取引停止、ブランドイメージの失墜などのリスクがあります。さらに、感染したデバイスはデータの暗号化や破壊が行われるため、活動の痕跡が消えてしまい、被害状況を把握できなかったり、発見が遅れたりすることも脅威の1つです。

製造業を狙ったサイバー攻撃の一般的な流れ

セイバーセキュリティリスクへの対策をするためには、サイバー攻撃の手法について詳しく知ることが大切です。ここでは、製造業を狙ったサイバー攻撃の流れの一例をご紹介します。

メールなどを活用した初期アクセス

まずは、メールやWebなどを通じて企業にアクセスします。近年では、リモートワークが増えたことにより、リモートアクセスのためのVPNなどの設定の不備を狙うものもあります。実際に、新型コロナウイルスの感染拡大により、工場では遠隔操作や遠隔保守の導入が加速しており、被害が増えている傾向にあります。

攻撃の実行・データの収集

初期アクセス後、一定の条件をクリアすることにより標的である企業のネットワークに侵入します。メールの場合は添付ファイルの展開や記載されているURLへのアクセスにより、ネットワークへの侵入を許してしまいます。また、リモートから侵入する場合は、OA端末が踏み台として使われることが多いです。

ネットワークに侵入した後は、有効なアカウントの情報を奪取して防衛機能を無効化し、システムの情報収集を行い、その後、制御システムなどにアクセスできる端末・サーバーに侵入します。

目標に対する攻撃の開始

最終標的であるシステムにアクセスした後、実際に攻撃が実行されます。先程の通り、システムの防衛機能が無効化されているため、侵入されて攻撃を受けているかどうかが分かりにくいです。ランサムウェアの場合は、有効な情報を奪取し、データを暗号化することで、攻撃を受けていることが発覚し、身代金を要求されるなど攻撃の状況が表面化します。

製造業における今後のサイバーセキュリティ対策

製造業でネットワークを活用する際は、ネットワークに接続されているサーバーやシステムなどのすべてに強固なセキュリティシステムを導入する必要があります。

また、セキュリティ対策を行わなければいけないのは、工場内に限った話ではありません。本社や他の企業と接続するネットワークを構築している場合は、そのネットワークを経由して本社や他社に対してサイバー攻撃が行われる可能性があります。

そのため、自社の工場内で、それぞれの機器がどのように稼働しているか、どこに接続されているかを確認し、情報セキュリティ上の問題点を洗い出さなくてはなりません。

問題点の洗い出しが完了したら、それぞれの問題点の解決に適したセキュリティ対策を検討しましょう。

自社のセキュリティリスクを把握しよう

製造業の工場では、スマート化が進み、業務の効率化や生産性の向上などが実現しています。しかし、ITシステムやIoT機器を有効活用するためには、インターネット環境が必要であり、外部からのサイバー攻撃などのセキュリティリスクが高まるため注意しなければなりません。

また、近年では製造業を狙った攻撃が増加しており、ランサムウェアなどによって大きな被害を受けた事例もあります。さらに、1つの企業を狙った攻撃だけでなく、サプライチェーンを標的にしているものもあり、被害は拡大しやすいでしょう。

自社の工場の状態やスマート化の進行具合に応じて、最適なセキュリティ対策を実施する必要があります。

【こんな記事も読まれています】

・国内製造業の再生を狙うINDUSTRIAL-Xが推進する[ESG×DX]時代の戦い方

・製造業における購買・調達業務とは?課題の解決方法も紹介

・サプライチェーン排出量はなぜ注目される?算定方法も含めて紹介